'통일부 메일'사칭 공격 정황…정부 차원 후원 조직 소행 추정

뉴스1

2019.04.23 15:02

수정 : 2019.04.23 15:23기사원문

ESRC "스피어 피싱 공격…이산가족찾기 이메일 사례와 유사"

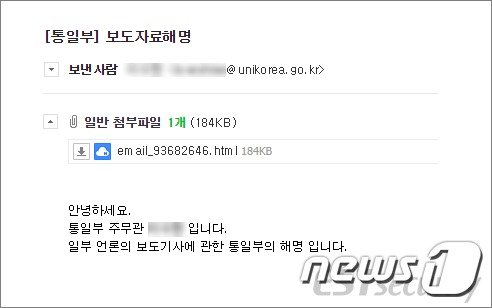

(서울=뉴스1) 나혜윤 기자 = 통일부가 작성한 해명 보도자료처럼 둔갑한 스피어 피싱(Spear Phishing) 공격 정황이 포착돼 주의가 요구된다.

ESRC는 해당 공격이 지난해 중순 발견된 바 있는 통일부 사칭 사례와 일치한다는 것을 확인했다고 지적했다.

해커는 "[통일부] 보도자료해명"이라는 제목으로 이메일을 작성했고, 발신자 이메일 주소도 '@unikorea.go.kr'으로 위장했다.

이번 지능형지속위협(APT) 공격은 크롬 브라우저에서 이메일에 첨부된 파일을 실행할 경우 정상 로그인이 진행되지 않는 것처럼 위장해 인터넷 익스플로러(IE) 브라우저로 실행하도록 유도한다.

IE 브라우저에서 임의의 비밀번호를 입력 후 확인 버튼을 클릭하면 실제 통일부 웹 사이트로 접속해 특정 화면을 불러온다.

사용자를 현혹한 파일을 통해 해커는 구글 드라이브의 특정 주소로 접속해 암호화된 파일을 다운로드한다.

이후 파워쉘(PowerShell) 명령을 통해 디코딩과 메모리 맵핑을 진행해 '피클라우드(pCloud)'라는 클라우드 서비스를 통해 감염자 정보를 해커에게 전송한다.

ESRC는 이번 공격과 관련, 배후에 특정 국가로 지칭하기는 어렵지만 정부 차원의 후원을 받는 '금성121' 조직의 활동이 증가하고 있는 것을 목격했다고 지적했다.

또한 해당 공격이 지난해 6~7월 발견된 금성121 조직의 '남북이산가족찾기 전수조사 사칭 이메일' 사례와 일치한다고 주의를 당부했다.

※ 저작권자 ⓒ 뉴스1코리아, 무단전재-재배포 금지